babyheap_0ctf_2017

堆溢出

# malloc_chunk 的结构

参考文章:https://blog.csdn.net/weixin_43847969/article/details/104897249

pre_size:

这个参数分两种情况,一种情况记录大小,一种情况记录数据

当前一个 chunk 的状态是空闲时记录大小(也就是被 free 的时候),

当前一个 chunk 的状态不是空闲的时候,记录它的数据。

然后是

size:

就是这个 chunk 的大小,size 的最后 3 个比特位对大小没有影响,但是要表示了一些东西

分别是 non_main_arena : 记录当前 chunk 是否属于主线程

is_mapped:当前 chunk 是否由 mmap 分配

prev_inuse:记录前一个 chunk 是否被分配(这个最重要,因为我们当这个参数为 0 时,我们能够通过它获得上一个 chunk 的大小和地址)

fd,bk:

表示用户数据,或者表示地址

chunk 非空闲时,fd 和 bk 存在的地方表示的是用户的数据,

chunk 空闲时,fd 存储下一个空闲的 chunk,bk 指向上一个空闲的 chunk,这个非物理相邻表示的意思是,这个上一个和下一个表示的是被 free 的顺序,而不是地址上的相邻。

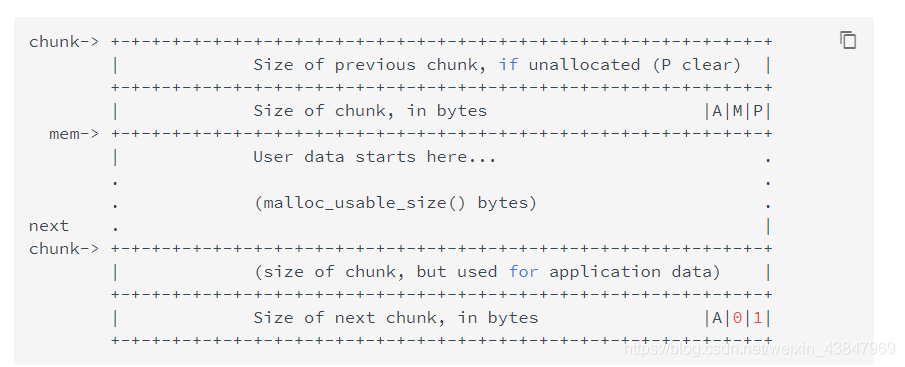

# chunk 的结构

第一个是 size of previous(前一个 chunk 的大小,如果前一个 chunk 空闲的话)

第二个 size of chunk 当前 chunk 的大小,然后再末尾有 3 个比特位 amp 分别代表上面介绍过的 3 个参数

第三个就是存储数据的部分

然后就到了下一个 chunk (next_chunk),我们把这个 next_chunk 称为 chunk2, 上面的 chunk 称为 chunk1,可以看到如果 chunk1 正在使用的话,那么 chunk 的头部位置,也就是 prev_size,会被 chunk1 使用

然后 chunk2 的第二行的后三个比特位也分别是 A01,A 代表着是否属于主线程(这里我们不知道所以用 A 代替),0 代表着当前 chunk 不是由 mmap 分配,1 代表着前一个 chunk 已经被分配。

chunk 被 free 后结构变化:

第一行,没变化,因为它是 chunk1

第二行开始,M 的位置变成了 0,代表着 chunk 不是由 mmap 分配

第三行开始,原本存储数据的部分变成了 forward pointer to next chunk in list

也就是 fd,前面已经介绍过了,这个地方如果被使用的时候是数据,如果被 free 了,那么就存储的是下一个空闲的 chunk,下面的 back pointer to previous chunk in list(bk)同理.

然后就到了 unused space,(maybe 0 bytes long),没有使用过的空间,这时候应该被收集到各种 bin 中去。

然后就到了 chunk2, 第一行记录当前 chunk 的大小,(并且不会被前一个 chunk 占用)

第二行记录前一个 chunk 的大小,并且末尾三位变成了 A00,(这时候如果这个是堆中第一个被分配的 chunk 的话我们能通过 prev_size 字段获取上一个 chunk 的大小以及地址。)

chunk 的空间复用:

# bin 及分类

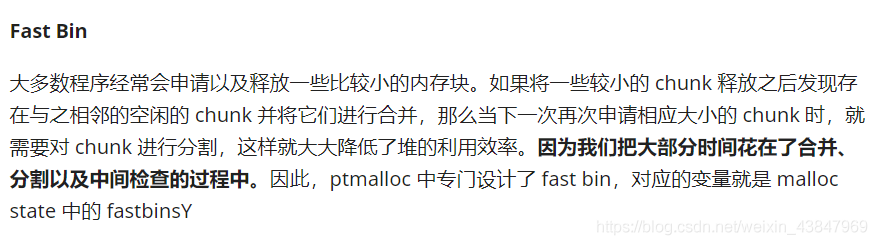

# fast bins

# small bins

# large bins

# unsorted bins

未被分类,刚被 free 未真的进入 bin

Top Chunk

# babyheap_0ctf_2017

考点: fastbin attack

# 利用思路

两次 double free 与 fastbin attack 。

第一次先泄露 libc 地址,然后找到构造 fake chunk 的地址。

第二次通过构造的 fake chunk 堆溢出覆写 __malloc_hook 完成 get shell 。

# 利用过程

1、通过 unsortedbin attack 来泄露 libc 地址

首先应该记住这样一条规律:当 small chunk 被释放时,它的 fd、bk 指向一个指针,这个指针指向 top chunk 地址,这个指针保存在 main_arena 的 0x58 偏移处,而 main_arena 是 libc 的 data 段中,是全局静态变量,所以偏移也是固定的,根据这些就可以计算出 libc 的基地址了,所以重点是当 small chunk 释放时,能读出 fd 或者 bk 的值

我首先通过如下重叠两个块来泄漏 libc 的地址(也是常见的攻击)。

payload:

1 |

|

babyheap_0ctf_2017

1.BUUOJ PWN EXERCISE(二)

2.CTFSHOW卷王杯-pwn

3.gyctf_2020_force

4.BUUCTF Pwn Exercise(一)

5.xdctf2015_pwn200

6.堆题总结

7.cmcc_simplerop

8.hitcontraining_unlink